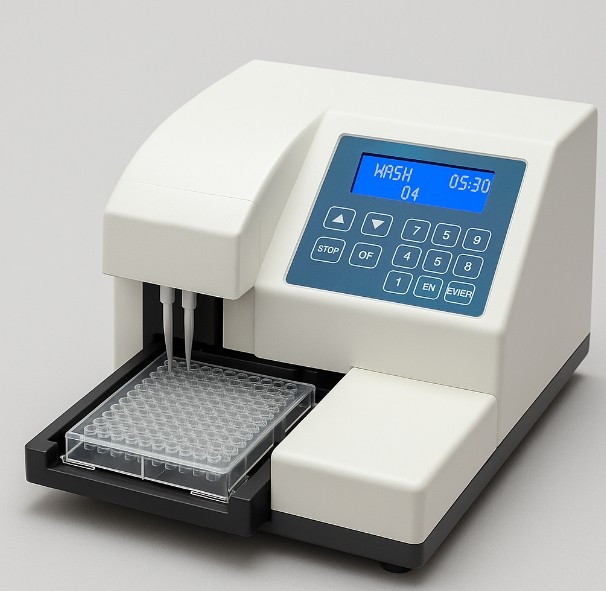

洗板机是否能识别操作者身份?

1. 身份识别为何成为“刚需”

ELISA 等微孔检测已广泛应用于体外诊断、药筛与质量放行。错用程序或参数篡改会直接影响结果可信度,因此**“是谁、在何时、做了什么”**必须被准确追溯,身份识别便从“锦上添花”变成了仪器合规链的第一环。

2. 法规驱动:21 CFR Part 11 / EU Annex 11

FDA 在 21 CFR 11.10(e) 明确要求:电子记录系统须保证唯一用户标识、权限控制与不可篡改审计追踪,否则不得作为法定检验依据 fda.gov。欧盟 GMP Annex 11、WHO TRS 1033 亦采用同等原则。于是,身份认证功能成为高等级洗板机或其配套软件的标配,而不是选配。

3. 内置触屏+口令:最普遍的“轻量级方案”

以 Agilent BioTek 405 TS 为例,仪器自带彩色触屏,可创建多达 100 级账号与权限;用户若无正确密码,无法载入或保存洗板方法。可选 LHC2 Secure 软件进一步把登录与电子签名绑定,满足 21 CFR Part 11 要求 biospx.com。

4. 电脑端安全软件:重度合规实验室的主流

Tecan HydroSpeed 并非在机身安装账户系统,而是将身份管理交由 HydroControl PC 端完成。软件提供角色模板、密码复杂度策略与自动锁屏,并内建审计日志;同时标明“Support FDA 21 CFR Part 11 functionality” lifesciences.tecan.com——意味着所有操作记录均可追溯到具体用户名和时间戳。

5. RFID/IC 卡:无需输入,刷卡即上机

很多 QC 车间担心手套污染触屏,或是多人频繁交替操作而导致的密码外泄。此时可在 USB 或 RS-232 口外接 RFID 机台认证模组,刷员工作证即可完成单点登录,同时自动写入审计线索。通用读卡器厂商 ELATEC 明确把“机器登录”列为 RFID 成熟应用场景 elatec-rfid.com。多数洗板机使用标准 HID 键盘协议输入 ID,几乎零开发成本。

6. 生物特征与双因子:高敏场景正在尝试

对于 BSL-3 病原或血制品放行实验室,已有厂商提供指纹+口令或指纹+RFID双因子介面。方案往往借助 Windows Hello/AD 进行活体检测,再把令牌派发到洗板机控制软件,从而兼顾操作效率与防“借卡”风险。

7. 操作链与审计流:身份→方法→数据

完整流程示意:

复制编辑登录成功 → 选用或新建洗板方法 → 方法版本与参数锁定 → 执行 → 结果写入本机/服务器 → 审计追踪固化

一旦有人更改方法或强行中断程序,系统即写入“谁在何时做了何种修改”。审计文件通常采用 SHA-2 哈希加密,防止事后篡改。

8. 与 LIMS / AD / MES 的集成路径

本地账户:仪器独立运行,适合小规模实验室。

域账户映射:登录洗板机的软件自动调用 Windows 域凭据,统一密码策略。

LIMS Single Sign-On:在条码扫描上样时即确定操作者,实验全链路保持同一 ID。

MES 工单驱动:制药工厂常将工单号与操作者绑定,洗板程序自动从 MES 拉参数并回写执行人。

9. 三种常见实施模型及优劣

| 模型 | 典型方案 | 优点 | 局限 |

|---|---|---|---|

| 机身触屏 | 405 TS On-board | 快速部署,无需外部 PC | 日志导出需 U 盘或网口 |

| PC 端软件 | HydroSpeed+HydroControl | 多仪器集中管理,易与 LIMS 对接 | 电脑崩溃时影响开机 |

| RFID 外设 | 通用 HID 读卡器 | 刷卡即用,手套友好 | 初期需发卡、培训 |

10. 案例:Agilent BioTek 405 TS

账号分三级:Admin、Power User、Operator。

误操作时需二次电子签名确认。

LHC2 Secure 模块可锁定参数,“只有读权限”无法私改吸液高度。

所有事件写入只读审计表,并可 PDF/CSV 输出,日期与用户名明文可查 biospx.com。

11. 案例:Tecan HydroSpeed

身份验证由 HydroControl 统一管理,仪器仅接受经授权的命令。

用户列表可从 Active Directory 自动同步,省去重复建账号。

配置“电子签名工作流程”,程序启动/取消/更改方法皆需二次确认并存档 lifesciences.tecan.com。

12. 旧机改造:外加识别模组与软件加壳

对于仍在役却不具登录功能的老旧洗板机,可通过两步升级:

安装支持键盘仿真模式的 RFID 读卡器,刷卡后把 ID 注入软件的“用户名”栏。

使用第三方 Audit Wrapper 监听串口/USB 指令,给每一条指令加时间戳并写加密日志;若需 21 CFR Part 11,可再叠加签名套件。

13. 风险与对策:身份识别≠万无一失

共享密码:定期强制更改+最小权限原则。

RFID 盗刷:选加密协议(MIFARE DESFire EV2 以上)并启用黑名单。

日志被删:审计日志采用 WORM 或云端对象存储,开机自检完整性。

网络攻击:开启 TLS1.2 以上加密通道,设备固件定期升级并做渗透测试。

14. 未来趋势

无感知虹膜/面部识别:戴手套、穿防护服亦可秒级识别。

区块链审计:把关键日志写入联盟链,彻底避免篡改争议。

OPC UA + Zero Trust:在 IIoT 环境下实现“身份-设备-数据”全域互信。

一次性生物识别令牌:指静脉扫描生成单次验证码,与洗板机随机挑战匹配,抵御重放攻击。

小结

能否识别操作者?——答案是肯定的,且实现方式已高度多样化。

为何必须识别?——法规合规、结果溯源与质量风险控制共同驱动。

如何落地?——根据实验室规模与合规等级,选择触屏口令、PC 端管理、RFID/生物识别或它们的组合,并落实日志防篡改与网络安全。

趋势如何?——更自动、更无感、更安全,并与实验室数字化深度融合。